トピックス– ナレッジ –

BOOGALOOのトピックス・ナレッジです

全てのカテゴリ一覧です

-

親和性の高いロジックパズル マインスイーパー、ナンプレ、ピクロス、スターバトル

マインスイーパー、ナンプレ、ピクロス、スターバトル どれか一つでもハマったなら、きっと他のも好きになるタイプ -

おすすめ CSS HTML JS アニメーション 25/6/12

勝手ながら作品を紹介いたします、センスが光りますぜひPCブラウザでご覧ください WEBクリエイター:Dan Denney作品名:Trendy UI with Clip-Path and Gridクリップパスとグリッドを備えたトレンディなUI プレビューウィンドウ下にある「0.5×」ボタンを押... -

おすすめ CSS HTML JS アニメーション 25/5/20

勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Anna Pawl作品名:Wall of Text - [shape-outside property]shape-outsideプロパティを使用してテキストを画像の周りに折り返すデザイン。日本ではあまり見かけない外国のセンス See t... -

これ1つですべて遊べるペンシルパズル・ロジックパズルアプリ

ペンパユーザーならご存じの方がほとんどだと存じますが、これからペンシルパズル・ロジックパズルを試しにやってみたい、どういうパズルがあるのだろう、ルールがわからない、無料で複数試したい、無限に遊びたい方へパズルジェネレーターとパズルソルバ... -

ハッカー気分になれるログインロックUI

ゲーム風のログインロックUIを紹介いたします 前提として、ハッカーに対して優しい設計です、コードブレイクする楽しさを体験するものなので、ブルートフォースアタック対策のためのログインロック機能(試行可能回数制限)を紹介するものではございません N... -

おすすめ CSS HTML JS アニメーション 25/2/20

勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Tommy Ho作品名:Wall of Text - Matrix Text Rain様々な文字のマトリックス。カタカナやハングルも選べます See the Pen CPChallenge: Wall of Text - Matrix Text Rain by Tommy Ho ... -

おすすめ CSS HTML JS アニメーション 25/2/19

勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Prasenjit Nayak作品名:Matrix Rainこういうのすごく好きです See the Pen Matrix Rain by Prasenjit Nayak (@StarKnightt) on CodePen. WEBクリエイター:Matt Cannon作品名:Neon B... -

おすすめ CSS HTML JS アニメーション 25/2/18

勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Matthias Hurrleドラゴンボールで飛んでいるサイヤ人を彷彿とさせる See the Pen Star Trek by Matthias Hurrle (@atzedent) on CodePen. WEBクリエイター:Alexandre Vacassin昨今流... -

個人情報保護士定期講習・更新試験 合格いたしました

個人情報保護士定期講習・更新試験合格 -

ロジックパズル未経験者がスターバトルパズルをUIから作ってみての私見

結論、スターバトルパズルは面白い -

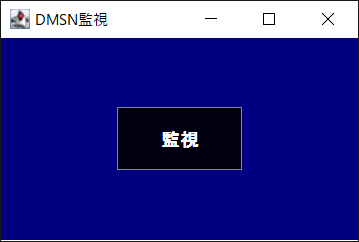

死活監視ツール Java MITライセンス

Javaで作る死活監視ツール。JavaコードはMITライセンスです。コードの先頭に記述をお願い致します -

スターバトルパズルの魅力とは? ナンプレ好き必見の新感覚ロジックパズル!

スターバトルパズルを無料で、PC、タブレット、スマホのどのデバイスでも遊べるサイトを紹介いたします -

個人情報保護士認定試験 合格いたしました

個人情報保護士認定試験合格 -

Minify CSS Tool

CSSを圧縮してMinify CSS (mincss)を作成するオンライン無料ツールです。名前を入力するとコピーライトも生成されて、合わせてmincssが出力されます -

こういうのがしたかった!SVGアニメーションの紹介 23/12/4

個人的にはそのまま導入したい程のSVGアニメーションを紹介いたします 勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Fabio映画、アニメのプロローグに使えそうな、動く紙芝居のようでディズニーライクな雰囲気のパイレーツアニメー... -

センスが光るWEBクリエイター 23/11/10

ハイセンス、面白いと思ったWEBクリエイターを紹介いたします 勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Ana Tudor個人的にはスローモーションが好きです See the Pen Pure CSS gravity button (no Firefox yet) by Ana Tudor (... -

個人情報保護委員会への質問回答 メールソフトのアドレス帳や個人情報データベースに入力されて個人データとなった名刺情報は保有個人データに該当するのか?

名刺情報を体系的に構成した場合(個人情報データベース化)、個人データに該当します。この個人データやメールソフトのアドレス帳は保有個人データに該当し、開示等の請求等に対応する必要があるのではないかと疑問に思ったことがあります 個人情報保護委員... -

個人情報保護委員会への質問回答 個人データではない個人情報の第三者提供に同意は不要か?

個人データの第三者提供には、あらかじめ本人の同意を得る必要がございますが、個人データに該当しない個人情報の場合は同意不要で第三者提供できるのか疑問に思ったことがあります 個人情報保護委員会の「個人情報の保護に関する法律についてのガイドライ... -

【SG】情報セキュリティマネジメント試験 合格いたしました

【IPA】独立行政法人情報処理推進機構がIT人材育成のため実施している国家試験の1つ、【SG】情報セキュリティマネジメント試験を2023年8月に受験いたし、本日2023年9月14日(木)に合格が発表されました 試験用のテキスト本を購入拝読し思ったのですが、試験... -

NEW 自動パスワード生成ツール・パスワードジェネレーター

以前制作いたしました自動パスワード生成ツール・パスワードジェネレーターがサイト周りのアップデートで動かなくなりましたので、代わりに他のWEBクリエイターが制作したジェネレータをアップいたします WEBクリエイター:Nour Saud ブックマーク・お気に... -

Kawaii 絵文字が動く・跳ねる WEBアニメーションの紹介 23/8/8

HTML、CSS、JSSを使って絵文字を動かすWEBアニメーションの紹介です とにかくKawaiiです 勝手ながら作品を紹介いたします、以前も紹介したことがある方です WEBクリエイター:Steve GardnerFace Hop See the Pen Face Hop by Steve Gardner (@ste-vg) on C... -

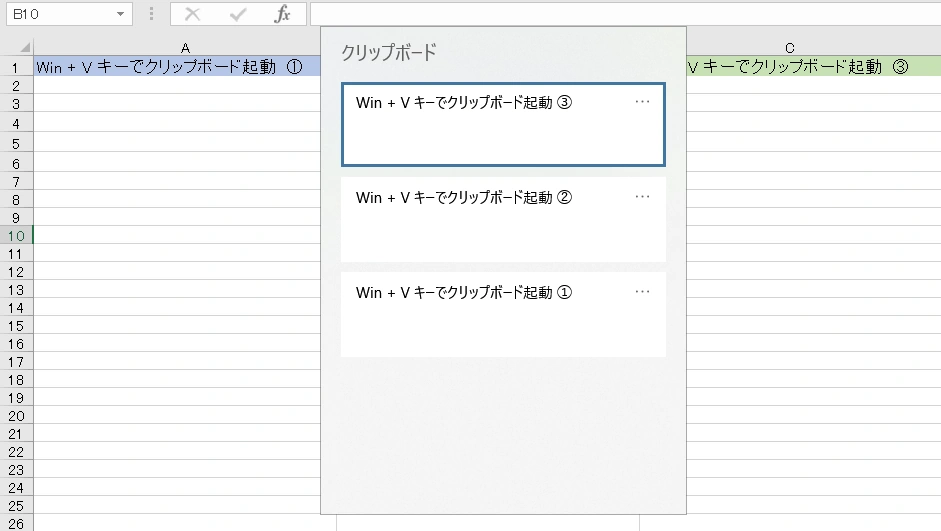

Excel – クリップボードの使い方・Windows – クリップボードショートカットキー

Excelでクリップボードを使えるのをご存じでしょうか。また、WindowsのクリップボードはExcelを起動せずとも使えます 今回はExcel機能のクリップボードと、Windows機能のクリップボードの使い方を説明いたします Microsoft® Excel® 2019 MSO (バージョン 2... -

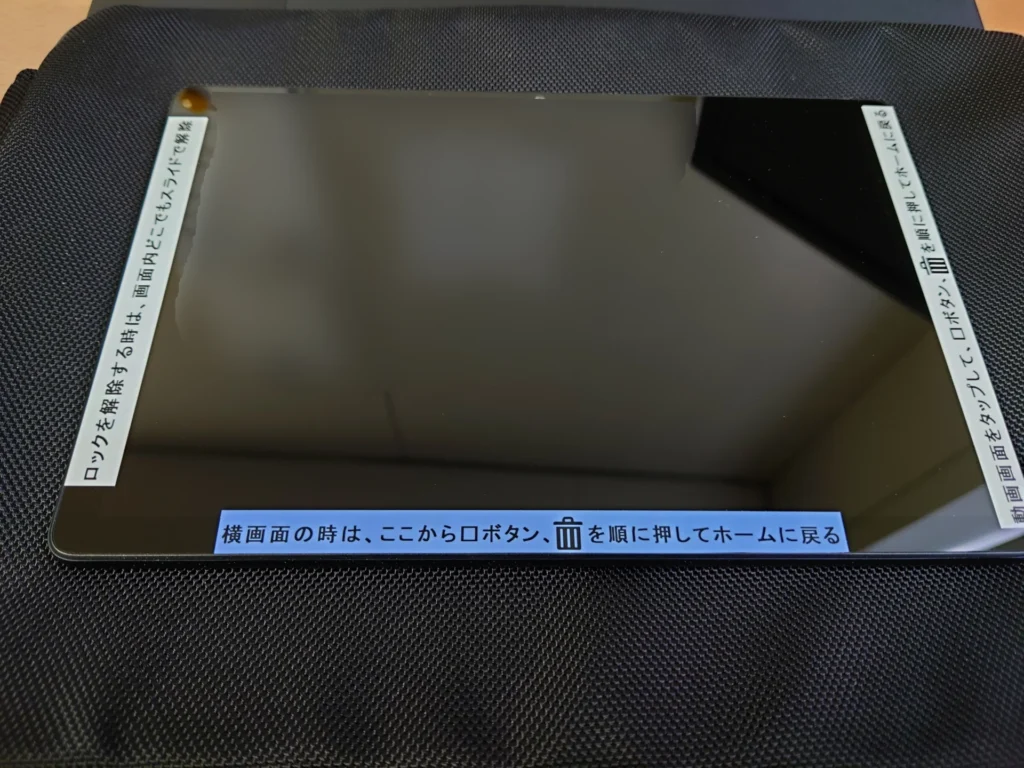

【ご依頼ありがとうございました】コロナ禍で会えない親に子供 (赤ちゃん) の成長を見せたい タブレット納品 タブレット設定代行(キッティング)

今回ご依頼いただいたのが、高齢者むけのタブレット設定(キッティング) 高齢者が寂しくならないように人と繋がれるネットサービス(SNS)を簡単に操作できるUIで、かつ操作しやすく設定したタブレットでの納品サービスを提供したいなとずっと検討していたと... -

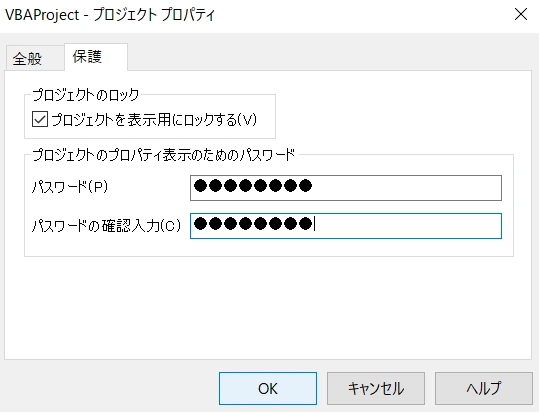

「Excel – VBA」VBAプロジェクトのロック(保護)を解除されたらログを残す方法

追記:当記事のマクロが正常に動作しない方へ VBAプロジェクトオブジェクトモデルへのアクセスを信頼するに が入っていることが前提です。Excelのファイルタブ - オプション(その他-オプション) - トラストセンター - トラストセンターの設定 - マクロの設... -

新米ママ・パパが知っておきたい赤ちゃんの睡眠(夜泣き)サイクルと対策

赤ちゃんがうまく寝つけない、夜中に何度も起きるなど、新米ママ・パパたちは育児の中で睡眠について悩むことが多いです。本記事では、赤ちゃんの睡眠サイクルについて詳しく解説し、赤ちゃんの寝かしつけや夜泣き対策などのアドバイスを紹介します 赤ちゃ... -

育児のコツ!ママ・パパが知っておきたい子供の心の成長について

育児は子供の成長に欠かせないものであり、子供が健やかに成長するためには、ママ・パパが知っておくべき育児のコツがあります。本記事では、子供の心の成長について、ママ・パパが知っておきたいポイントを紹介します 1. 子供の感情を受け止めよう 子供は... -

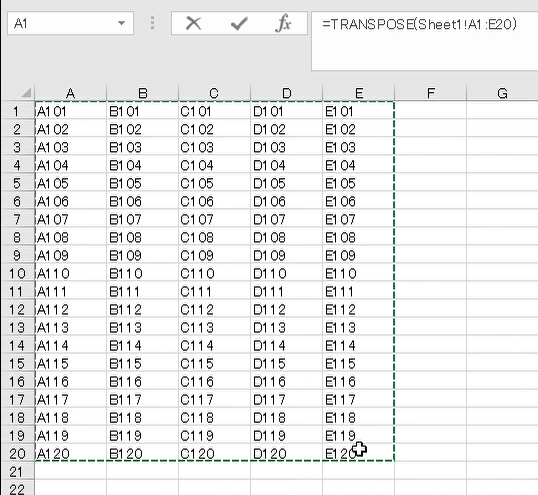

Excel – 名前ボックスの使い方・セル位置入力でのセル移動・名前の定義(数式で使用)

Excelの「名前ボックス」をご存じでしょうか。シートの左上にいるボックスです。今回はこれの使い方を説明いたします 名前ボックスは意外と便利で、使えると作業時短できますので使うことをおすすめします まずは、実際に名前ボックスを使用している操作動... -

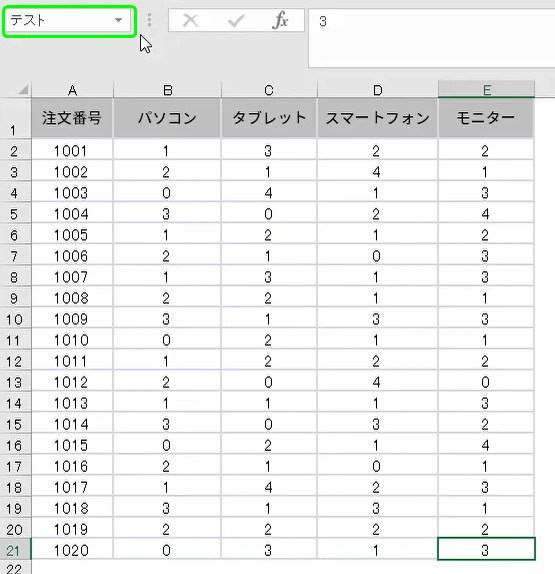

Excel – 行と列を入れ替える関数・セルの値縦横入れ替えたい

「こっちのファイルでは縦に入力してたけど、集計ファイルでは表が横になっている。貼付し直したいけど、データが多くオートフィルではうまくいかない。」のような方に使ってほしい関数を説明いたします 行と列を入れ替える関数 (セルの値縦横入替) 使用... -

ロゴ・サービス(商品)名に使えるアニメーションの紹介 23/4/24

コーポレートロゴや商品サービスロゴ、名称に使えるアニメーションを紹介いたします 勝手ながら作品を紹介いたします、使いやすいものをピックアップいたしました WEBクリエイター:@keyframersBouncy See the Pen Splitting Splash 🌊 | Bouncy CSS Text ... -

客の目をひくカードエフェクトの紹介 23/4/21

客の目をひくカードエフェクト・ホバーアニメーションを紹介いたします 勝手ながら作品を紹介いたします、とても効果的だと存じます WEBクリエイター:Simon GoellnerHolo See the Pen Pokemon Card Holo Effect by Simon Goellner (@simeydotme) on CodeP... -

ずっと見てられるループアニメーションの紹介 23/4/20

ずっと見入ってしまうループアニメーションを紹介いたします 勝手ながら作品を紹介いたします、使い勝手の良いものばかりを選びました WEBクリエイター:Simon GoellnerFire See the Pen CSS Only Fire by Simon Goellner (@simeydotme) on CodePen. WEBク... -

最近すごいと思ったWEBクリエイター 23/4/13

ハイセンス、面白いと思ったWEBクリエイターを紹介いたします 勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Yuhomyanボタン ホバーアニメーション センスの塊です See the Pen Candy Color Button Animation by Yuhomyan (@yuhomya... -

最近すごいと思ったWEBクリエイター 23/4/7

こんなこともできるのかと素直に驚いたので、WEBクリエイターを紹介いたします 勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:hoangtran3Dギャラリー See the Pen 3D carousel by hoangtran (@hoanghien0410) on CodePen. WEBクリエ... -

最近すごいと思ったWEBクリエイター 22/11/29

こんなこともできるのかと素直に驚いたので、WEBクリエイターを紹介いたします 勝手ながら作品を紹介いたします、センスが光ります WEBクリエイター:Karim Maaloul See the Pen Chill the lion by Karim Maaloul (@Yakudoo) on CodePen. WEBクリエイター... -

最近すごいと思ったWEBクリエイター 22/11/19

こんなこともできるのかと素直に驚いたので、WEBクリエイターを紹介いたします WEBクリエイター:ycw 勝手ながら作品を紹介いたします、センスが光ります See the Pen 20. by ycw (@ycw) on CodePen. See the Pen duo by ycw (@ycw) on CodePen. See the P... -

Windows カレンダーを表示するショートカットキー

私は仕事中にカレンダーを確認することが1日に数回はあります 同じような方は社会人に多いと存じますので、Windowsではございますが、カレンダーを表示するショートカットキーを紹介したいと存じます カレンダーを表示する ショートカットキー:WINDOWS + ... -

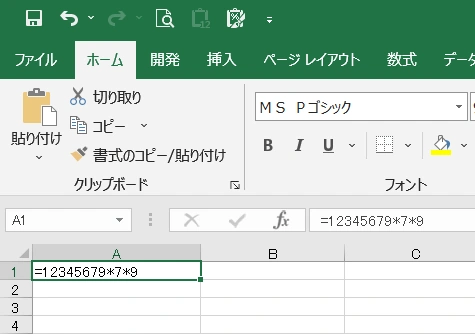

Excel – 数式と解(結果)のセル表示を切り替えるショートカットキー

Excelでセルに入力した計算式を確認する時、数式バーで確認しているかと存じます ただ、複数セルの計算式を同時(一括)に確認したい時など、不便です 今回紹介するショートカットキーはセルを範囲選択した時にも実行できます。操作例の画像では単一セルで説... -

Excel – 書式なし貼り付け(値のみ貼付) ショートカットキーが追加される

米MicrosoftはExcelに新たなショートカットキーを追加する計画だと明らかにしました 書式なし貼り付け(値のみ貼付) ショートカットキー:CTRL + SHIFT + V セルをコピーして、セルの書式は除いて値のみ貼付したい時に使えるショートカットキーです WEBペー... -

Microsoft Power Point スライドショーでカーソルをレーザーポインタへ変更する ショートカットキー

Microsoft Power Pointを使ってスライドショーでプレゼンをしたことがある人は多いと存じます その内、何割程度でしょうか。レーザーポインタを忘れてしまって注目箇所は声を張って済ました人、いらっしゃるのではないでしょうか そんな時に、通常のカーソ... -

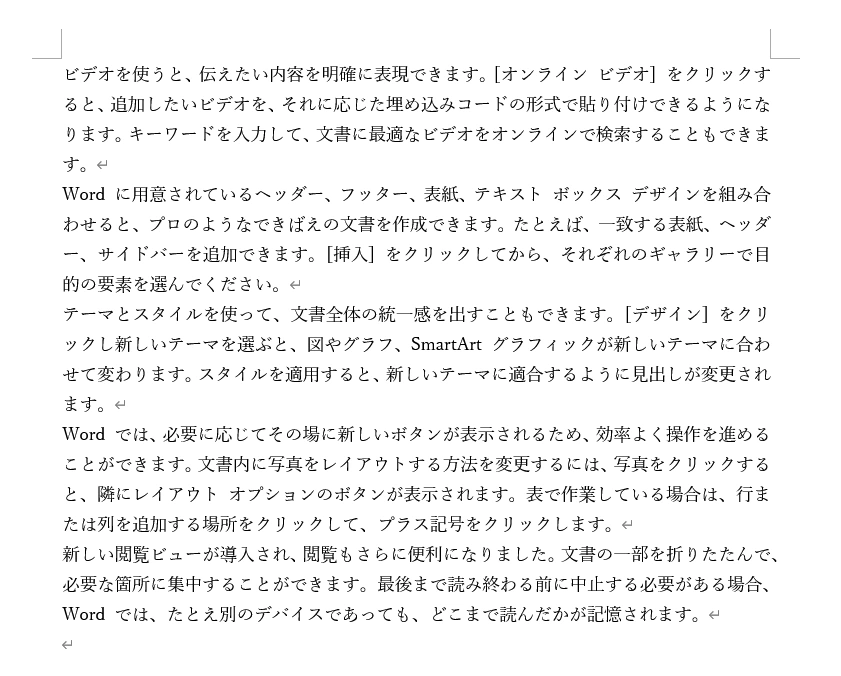

Microsoft Word ダミーテキストを入力する 関数

Microsoft Excelで乱数関数を使ったことあるでしょうか Microsoft Wordでこの関数を使うとダミーテキストが挿入されます =rand() Microsoft Wordを起動して関数を入力します Enterを押すとダミーテキストが挿入されます 他にもExcelとWordの違いは結構あり... -

Google Chrome ブラウザ 誤って消したタブを復活させる ショートカットキー

Windowsを使っている方はGoogle Chrome、Microsoft Edge、Internet Explorerなどのブラウザ操作で、誤って消してしまったタブページを復活させる便利なショートカットキーがあります ウィンドウごと閉じてしまっても、開きなおしてショートカットキーを押... -

自動パスワード生成ツール・パスワードジェネレーター

自動パスワード生成ツール・パスワードジェネレーターは上記リンクページへ移動いたしました Pマーク(プライバシーマーク)認証するために構築するPMS(個人情報保護マネジメントシステム)において、パスワードは何桁が適切であるとは定義されておりませんが... -

wpForo勝手にユーザー作られる wpftest××××@inbox.imailfree.cc ボット対策

wpForoをご利用の方で、テストユーザーを勝手に大量登録されて困っている方にむけて情報共有です 大量に作られる迷惑ユーザーアカウント ユーザー名:test12345678 メールアドレス:wpftest12345678@inbox.imailfree.cc 私はwpForoの登録フォームを使用し... -

Word 文字列比較・文書の比較_Microsoft Officeコマンドの紹介

文字列の比較・文書の比較をWEBサイト(フリーツール)で行うのではなくMicrosoft Office Wordのコマンド(Power Pointにもあります)で実行する方法を紹介いたします 簡単です これに限らず、Officeソフトを使っているのに、WEB検索してみつけたフリーツール... -

テキストのコピー履歴から好きな時に取り出してコピペ 便利フリーツールの紹介

パソコンを使用されている方であれば、コピペをしたことがあるかと存じます 都度コピペではなく、1つ前2つ前にコピーしたテキストの履歴をクリップボード表示して選択できないだろうか、コピー履歴から好きな時に取り出してコピーできないだろうか、といっ... -

Outlook隠し技 文字カウント

Outlookに最高峰の文字カウント機能があることご存じでしょうか。詳細まで算出してくれて、レポート項目が多いです STEPメッセージウィンドウを開きます カウント対象の文字列を入力しました。内容に意味はございません STEP文字カウントコマンドの場所と... -

Outlook 送信済メールを再編集して再送する ショートカットキー

職場での使用率No1のメーラーはMicrosoft OfficeのOutlookではないでしょうか 今回はOutlookで、個人的に操作頻度の高さNo1、送信済メールの宛先や文面を再編集して再送する時短テクニックを紹介いたします STEP送信済メッセージのポップアウト 再送したい... -

リアルタイム文字数カウント

文字数 を カウント 入力したら、ドラッグしたら、リアルタイムで文字数カウント。ボタンを押す必要なし 合計数とドラッグ数(選択文字数)をカウントできるフリーツールです。ご自由にお使いください 文字数制限があるソフトに入力をする時など たとえば、... -

ExcelライクなHTMLテーブル(フィルタ・ソート)を作ってみた

PCはセルホバー、スマホはセルクリックすると、選択セルがハイライトされます 一度作ってしまえば更新不要な静的データが前提です。ブラウザでテーブル表示させる必要がある案件など、ピンポイントで条件一致するならありでしょうか デベロッパー:CMAN参... -

Microsoft メモ帳のヘッダーとフッターを変更する方法

Windows標準テキストエディタのメモ帳を印刷した際に印字されるヘッダーとフッターを変更する方法を掲載いたします OS:Windows10テキストエディタ:メモ帳ファイル名:無題.txt デフォルトではヘッダーにファイル名、フッターにページ番号が印字されます ... -

QA形式のチャットボットを作ってみた

いかがでしょうか。AIやオペレーターではなく、選択式のチャットボットです よくある、サポートQAをチャット式に見せるというものですが、精度・効果・効率の観点からみて実用的だと存じます 電話窓口は必ず設けなければいけませんし、簡易的なチャットボ... -

コピペでかっこいいホバーエフェクトアニメーションが作れるCSSサンプル集の紹介-2

boogaloo テキストホバーエフェクトアニメーションです。スマホの方はテキストをタップしてください デベロッパー:Renan C. Araujo参考コード:kachibito 以下参考サンプル集 スマホではタップした時にアニメーション実行されるよう、section classにonto... -

コピペでかっこいいホバーエフェクトアニメーションが作れるCSSサンプル集の紹介-1

BOOGALOO テキストホバーエフェクトアニメーションです。スマホの方はテキストをタップしてください デベロッパー:Renan C. Araujo参考コード:kachibito 以下参考サンプル集 スマホではタップした時にアニメーション実行されるよう、section classにonto... -

おしゃれな憩いの場・コミュニケーションサイト-雑談するなら画像投稿もできるnaniniがおすすめ

こんにちは naniniユーザーインターフェースの紹介映像です※動画はPC版のGoogle Chromeで表示しております。もちろんスマホ、タブレットでもご利用いただけます naniniは無料ですので是非是非ご利用ください。naniniのリンクはページ下にございます 再生を... -

おしゃれな憩いの場・コミュニケーションサイトリニューアル

こんにちは おしゃれな憩いの場・コミュニケーションサイトnaniniのユーザーインターフェースをガラッと変えて沖縄ビーチカラーモードにいたしました🍍 naniniリンクです👇 無料 インストール不要 アップデート不要 WEBサイトなので機種問わず利用できます... -

Microsoft IME 便利機能 入力後でも変換できる 半角全角

こんにちは 意外と知らない人が多い、Windows標準キーボードソフトMicrosoft IMEの便利機能 入力中ではなく、入力後からでも変換できます 当サイトは、会社案内ページへメールアドレスを記載しておりますが、迷惑な特定電子メール業者対策で全角表記してお... -

インターネットエクスプローラー今日でサポート終了・IEからEdgeChromium版へ

こんにちは Microsoftの独自エンジンによるブラウザー「Internet Explorer」のサポートが本日終了いたします IEにしか対応していない行政機関などのシステムはどうなったのか? サポート終了直前にMicrosoft Edgeへ対応するよう改変 Microsoft Edge Chromi... -

WordPressで急にMP4や画像ファイルをアップロードできなくなった場合の解決方法

こんにちは 動画ファイル、MP4が急にアップロードできなくなってしまいました セキュリティプラグインが原因でアップロードファイルサイズに制限がかかる WordPressで作ったサイトの固定ページにアップしている動画ファイルを差し替えて更新しようとしたら... -

情報セキュリティ「ISMSとPマークの違い」

こんにちは 旧財団法人 日本情報処理開発協会(JIPDEC) 情報マネジメントシステム推進センター参照 情報セキュリティとは、情報の機密性、完全性、可用性を維持すること 「ISMS」と「プライバシーマーク」の違いを理解しましょう ① 情報セキュリティとは は... -

木曽海道六十九次

木曽海道六十九次(きそかいどうろくじゅうきゅうつぎ)は、天保6-8年(1835-1837年)頃、浮世絵師・渓斎英泉および歌川広重により描かれた浮世絵木版画の連作。図版の表記どおり「街道」ではなく「海道」として記載する江戸・日本橋と京・三条大橋を結ぶ中... -

東海道五十三次 – 隷書版

東海道五十三次(とうかいどうごじゅうさんつぎ)は、東海道の宿駅を中心とした景観や習俗を描いた、浮世絵木版画である。代表的な作品としては天保5年(1834年)頃に保永堂から版行された歌川広重の「東海道五拾三次之内」があげられる出典: フリー百科事典『... -

東海道五十三次 – 行書版

東海道五十三次(とうかいどうごじゅうさんつぎ)は、東海道の宿駅を中心とした景観や習俗を描いた、浮世絵木版画である。代表的な作品としては天保5年(1834年)頃に保永堂から版行された歌川広重の「東海道五拾三次之内」があげられる出典: フリー百科事典『... -

東海道五十三次 – 保永堂版

東海道五十三次(とうかいどうごじゅうさんつぎ)は、東海道の宿駅を中心とした景観や習俗を描いた、浮世絵木版画である。代表的な作品としては天保5年(1834年)頃に保永堂から版行された歌川広重の「東海道五拾三次之内」があげられる出典: フリー百科事典『... -

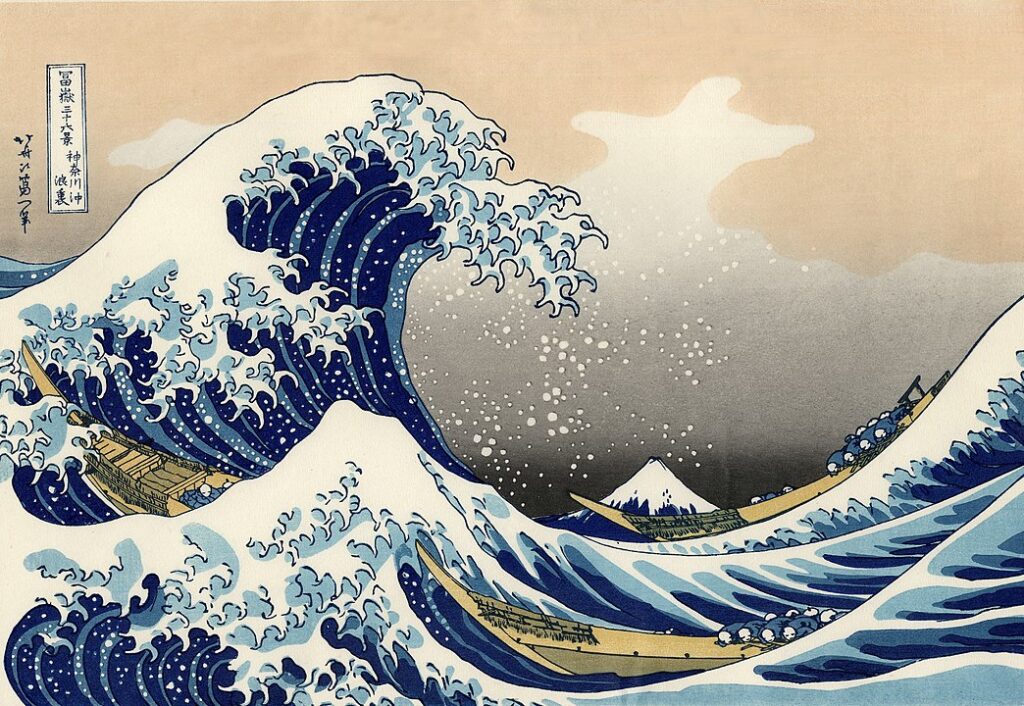

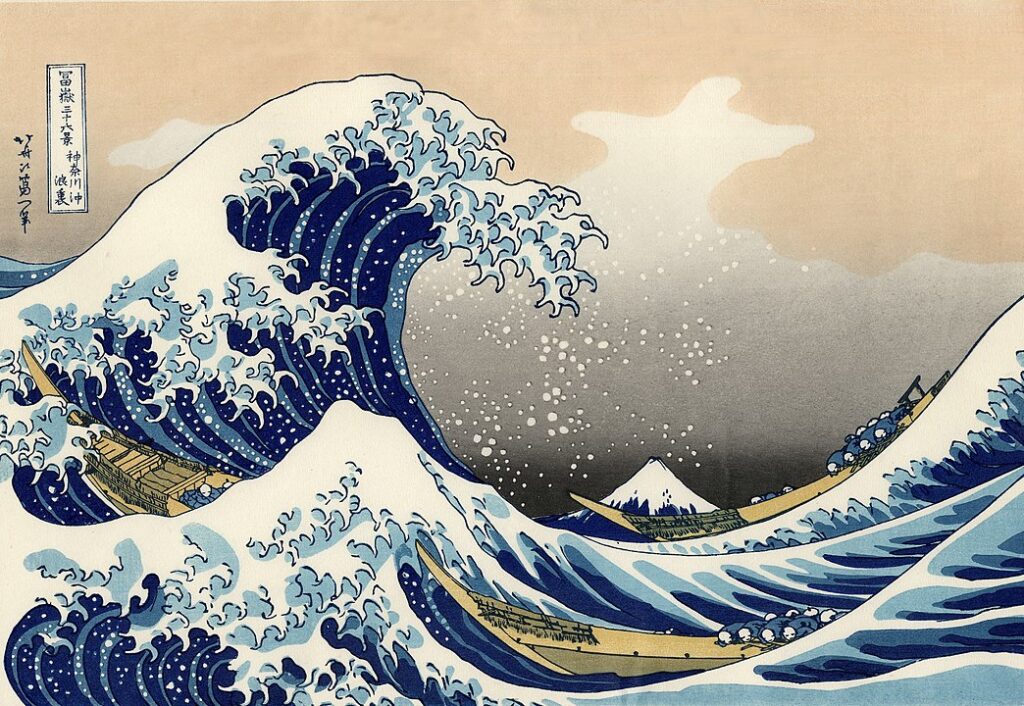

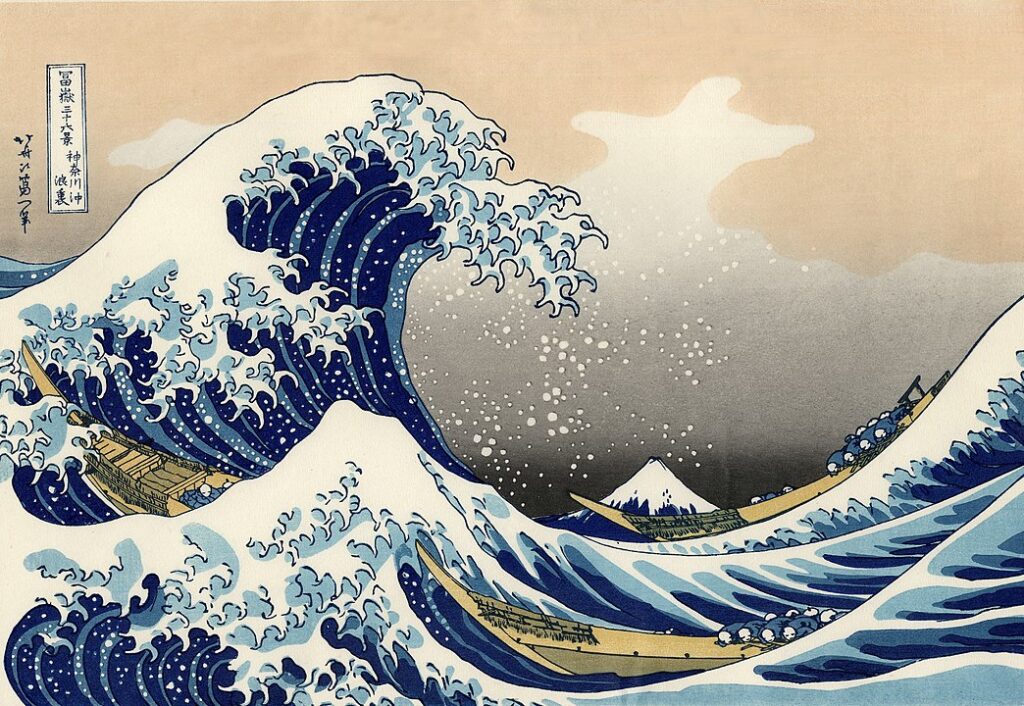

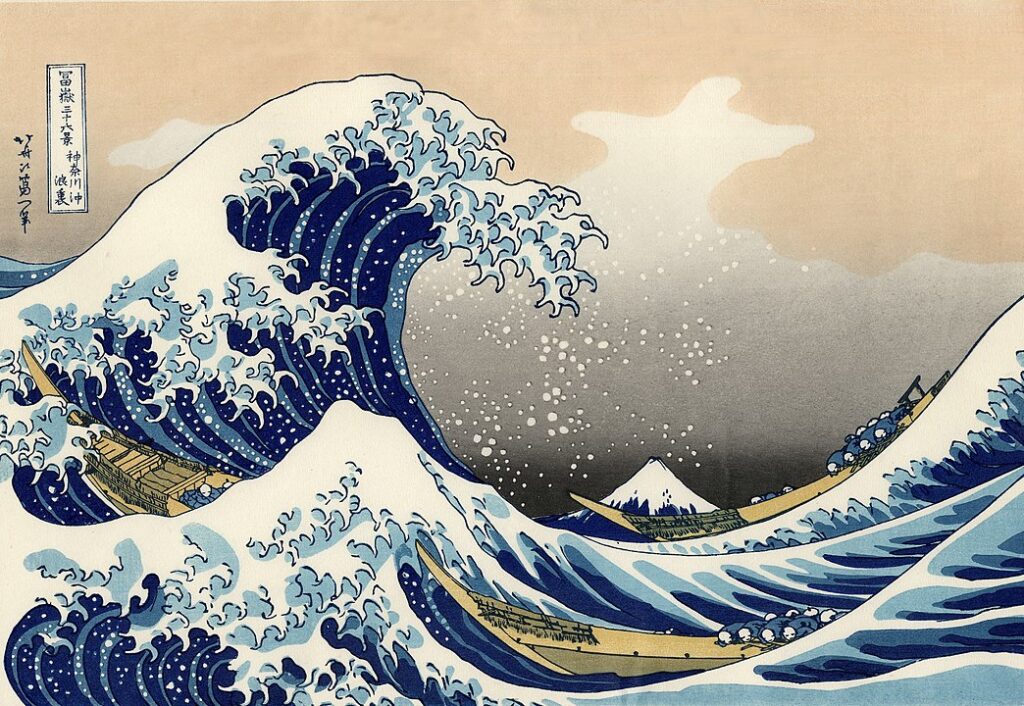

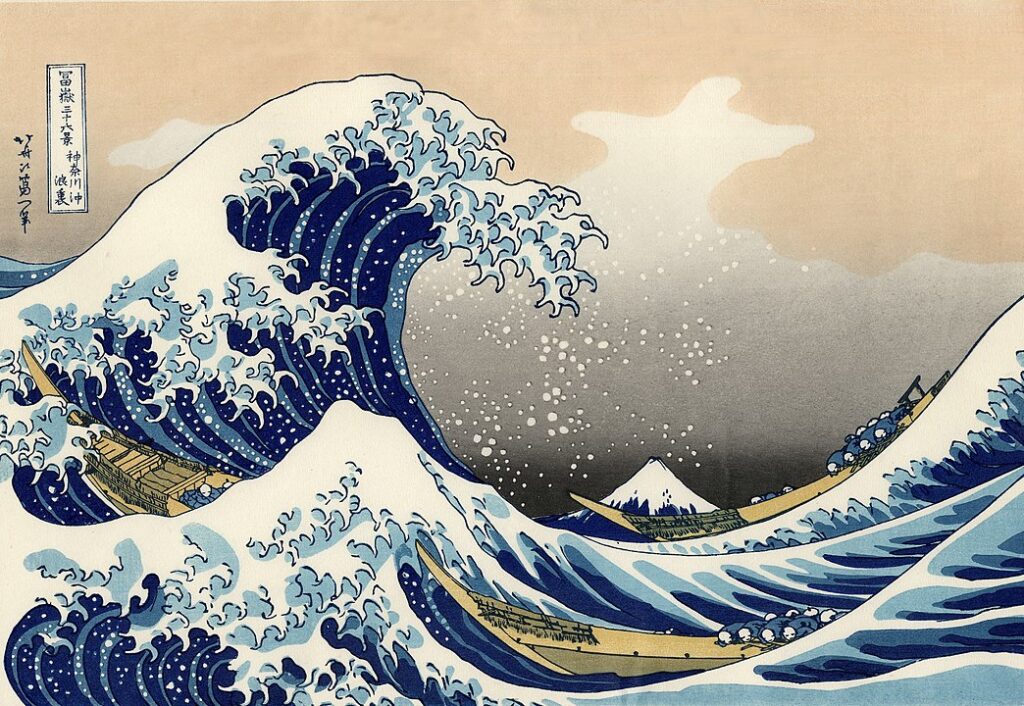

富嶽三十六景

浮世絵が好きなので浮世絵ギャラリーを作ります。うちにいるダンゴムシも載せておきます 葛飾北斎「神奈川沖浪裏」 歌川芳藤「五十三次之内猫之怪」 東洲斎写楽「3代目 大谷鬼次の奴江戸兵衛」 歌川国芳「相馬の古内裏」 葛飾北斎「凱風快晴」 BUGARTS 浮... -

100均ショップのSeria(セリア)で買えるノートパソコンスタンド

こんにちは 私は集中してパソコン作業をする時、前傾姿勢になり画面にとても近づいてしまいます ドライアイなのでブルーライトカット眼鏡をしております。効果のほどは不明です それよりも、背をもたれながらの楽な姿勢をとると、キーボードがうち辛く。ま... -

コールセンター電話応対 – ビジネスマナー – クレーム対応で使う言葉」

こんにちは クレーム対応で使う言葉をリスト化して掲載いたしますので、クレーム対応トークスクリプトとしてお使いください 意向にそえないときの言葉 ガー あいにく 残念でございますが 心苦しいのですが ありがたいお話なのですが お役に立ちたかったの... -

コールセンター電話応対 – ビジネスマナー – NG「いまどきの話し方」

こんにちは 「いまどきの話し方」 ここでは、気をつけたい「いまどきの話し方」について説明します。たとえ、一つひとつの単語が正しくても次のような話し方をするとコミュニケーションに支障をきたします おはようございますぅ 語尾伸ばし:なれなれしい... -

コールセンター電話応対 – ビジネスマナー – 尊敬語「れる・られる」

こんにちは 「れる・られる」 部長が課長に言われていました この表現で、部長が言ったのか、課長が言ったのかわかりますか? 「言われる」を尊敬語の意味に取れば、部長が言ったことになり、受身の意味に取れば、課長が言ったことになります つまり、部長... -

コールセンター電話応対 – ビジネスマナー – クッション言葉・敬称

こんにちは クッション言葉 会話の中のクッション役をする言葉をクッション言葉と呼びます。クッション言葉が入ると、相手にやわらかく伝わります。用件にすぐ入るよりも、クッション言葉を使ってから用件に入るほうが、相手に配慮している気持ちが伝わり... -

コールセンター電話応対 – ビジネスマナー – 敬語の種類

こんにちは 敬語の種類 敬語には、尊敬語、謙譲語Ⅰ、謙譲語Ⅱ、丁寧語、美化語があります。使い方が難しいのは、尊敬語と謙譲語です。 尊敬語と謙譲語の働きの違いと使い方を理解することが、正しい敬語を使う近道です 尊敬語 相手や話題に登場する人物につ... -

Emotet感染有無確認ツールEmoCheck

こんにちは JPCERT/CCが2022年5月20日に、Emotet感染有無確認ツール「EmoCheck v2.3.0」がリリースされましたので共有いたします 2023/7/13現在、「EmoCheck v2.4.0」が公開されてます。64bitで動作確認済のようです EmoCheckダウンロードリンク GitHubか... -

コールセンター電話応対 – ビジネスマナー – 間違い敬語・二重敬語

こんにちは 敬語はややこしいです。また、正しい言葉も難しいです。昔では間違いだったが現在では正しい言葉もございます。日本語を完璧にマスターしたい、深く理解したい方は、文化庁のホームページやYouTubeチャンネルをお手すきな際に確認してみると楽... -

Ultimate Member に reCaptcha を実装したい

こんにちは WordPressにて、会員制サイト機能を実装できるプラグインのUltimate Memberを使っていて、ログインフォームにreCaptchaを実装したいと考えている方に注意点がございます reCaptchaを実装したら、WordPressにログインできなくなってしまった方、... -

コールセンター電話応対 – ビジネスマナー – 最優先で覚えたい敬語

こんにちは 今回は日常会話でも頻繁に使用する基本敬語、最優先で覚えたい敬語の一覧を記載します 相手の行動なのか、自分の行動なのかを意識して覚えてください さらに丁寧な間柄 丁寧な間柄 敬語不要な間柄 ございます あり... -

コールセンター電話応対 – ビジネスマナー – 敬語とは/電話応対基本言葉

こんにちは 風邪で仕事を休んでいた上司が出勤したとき、あなたならどのような言葉をかけますか? 『課長、具合はどうですか?』 『課長、お加減はいかがでしょうか?』 また、自分が年の離れた後輩に声をかけられる立場だったとしたら、どちらの言葉をか... -

Contact Form 7 でメッセージが表示されない

こんにちは WordPressにて、問い合わせフォームを実装できる国産プラグインのContact Form 7ですが、WordPressおよびContact Form 7のアップデートをしていくうちに、いつの間にかステータスメッセージが機能しなくなっておりました※メールは正常に送信で... -

コールセンター電話応対 – サービスマインド

こんにちは サービスとは、目に見えない価値を提供するものであり、お客様の満足度で評価される。お客様の立場に立った気持ちがなければお客様に満足いただけません 《 プラスアルファの案内 》 「お客様に聞かれた事だけに答えれば良い」ではなく、ご用件... -

コールセンター電話応対 – トークスキル

こんにちは 相手に話す、伝える、案内する時は、相手が聞きやすい話し方を工夫をする必要があります トークスキル 《 間延びしないこと 》「あー」「えー」「そーですね」「はーい」「うーん」などは不快感を与えます 《 抑揚をつける 》棒読みのような、... -

コールセンターコンプライアンス

こんにちは コールセンターは「B to C」と「B to B」の、どちらのセンターもございます 「B to C」:膨大な個人情報を取り扱う 「B to B」:様々な機密情報を取り扱う これらは決して他に漏らしてはいけない情報です。十人十色の生活を送っているオペレー... -

コールセンター構築

こんにちは コールセンターを立ち上げるための、インフラ知識を記載いたします 参考になれば幸いです コールセンター構築にかかる検討項目 業務種別: 業務形態はインバウンドかアウトバウンドか、それとも両方を行うコールブレンディング形態かを決める ... -

コールセンター電話応対 – ヒアリングスキル – クレーム対応(後半)

こんにちは👾 クレーム対応スキル(前半)に続き、クレーム対応スキル(後半)です クレーム対応スキル 《 クレームの内容をしっかり聞く 》クレームだとわかった途端に逃げ腰になり、話を聞かない人がいます。そのような態度は相手をますます怒らせ、結果的に... -

コールセンター電話応対 – ヒアリングスキル – クレーム対応(前半)

こんにちは👾 問い合わせの中に、クレーム( 苦情 )があります。クレームは慎重に対応しなければなりません ただ、クレームは怒られるという印象だけが先行してしまいがちですが、クレームの中には貴重なご意見( アドバイス )や改善案が含まれています ... -

コールセンター用語一覧・用語集

こんにちは👾 コールセンターの研修記事を投稿しておりますが、講習でないとなかなか細かいところまで説明できません。また、なるべく専門用語を使わないようにしているので、管理者側を知りたい方は物足りないかと存じますので、コールセンター用語を説明... -

コールセンター電話応対 – ヒアリングスキル – 質問

こんにちは👾 問い合わせいただいたお客様が、全てを説明していただける、話していただけるわけではないです また、私たちはお客様の話を、より明確に詳細を特定しなければなりませんそこで、お客様より詳細な情報を訊き出す為に質問をいたします 質問は2... -

コールセンター電話応対 – ヒアリングスキル – 相槌

こんにちは👾 お客様が話をされている際は話を全て聞く。聞きに徹して話を遮ってはなりません ですが、無言無反応では相手が理解しているのか、話を聞いているのかわからず話が進まないのは勿論、不満が高まりクレームになりかねません。そこで必要になる... -

コールセンター電話応対 – ヒアリングスキル – 復唱

こんにちは👾 用件確認の基本中の基本、復唱スキルを説明いたします 聞いた事に関しては、必ず復唱して用件を再確認して下さい。こちらの認識と、ズレがないかの確認になります 復唱をする事で誤案内を防止しますお客様自身、用件の再確認にもなります《 ... -

コールセンター電話応対 – ヒアリングスキル – きく

こんにちは お客様より入電がございましたら、第一にご用件を知る事が必須です 5W2H(いつ・どこで・誰が・何を・何のために・どのように・いくらで)(When・Where・Who・What・Why・How・Howmuch) ヒアリングスキルのベーススキルが《 きく 》です。 この... -

コールセンター電話応対 – コミュニケーションスキル

こんにちは 印象の良い応対をするにはどうすればいいの? 単純に明るい応対ではなく、問題が解決すれば良いだけでもございません。 コールセンターで電話応対をするプロとして様々なコミュニケーションスキルを身につける必要があります 《 印象の良... -

コールセンター電話応対 – ファミコン言葉

こんにちは 悪い例として [ ファミコン言葉 ] というのがあります ファミリーレストラン、コンビニでマニュアル化されてしまっている言葉です マニュアル敬語・ファミコン言葉 よろしかったでしょうか お名前をいただけますか ○○円からお預かりします ○○に... -

コールセンター電話応対 – 役割

こんにちは コールセンターはお客様に企業の顔を印象付ける重要な役割を担っています 『電話がつながらない』、『電話がつながる部署の方では状況を分かってくれない』などの声を解消する為にコールセンターが必要です 商品サービスの改善や新商品サービス... -

コールセンター電話応対 – 基本

こんにちは 新社会人必見の連載をしていきます 接客、ビジネスマナー、コミュニケーション能力が大きく向上するスキルノウハウをすべて投稿いたします まずは基本から ■コールセンター(Call Center) 電話にて問合せ、受注窓口、販売促進、修理受付など顧客... -

暗号とは・暗号技術の歴史

暗号技術と言うと難しく聞こえます 宇宙のような響き… 暗号化方式の差はなに? どれだったら安全なの? 公開鍵暗号化方式のRSAを理解するには数学を勉強する必要がございます 以下のような知識がまず必要 因数分解 互いに素の関係 合同式(mod) 今回はもっ... -

公開鍵暗号化方式RSAをコマンドプロンプトで実行したい

今回は公開鍵暗号化方式RSAを使ったファイル暗号化を、外部ツールを使用せずに、自力で行います Windowsのコマンドプロンプトで実行する手順を記載いたします 今回のテストPC環境 OS:Windows 10 Proバージョン:21H1ビルド:19043.1645ビット:64 まずは... -

メール添付ファイルの暗号化、パスワードの伝え方

メール添付やクラウドストレージにアップロードしたファイルのPW(パスワード・パスフレーズ)を先方へいかように伝えるか 機密ファイル送信ルールは、クライアント企業規定の安全管理ルールに委託業者が合わせるケースが多いでしょうか 拡張子、暗号化方式... -

「Excel – ショートカットキー」小技

Excelの小技ショートカットキーを紹介いたします 上のセルコピー Ctrl + D A B C 1A1セルです 2 3A1セルに値が入っていたとします A B C 1A1セルです 2 3A2セルを選択し... -

「Excel – フラッシュフィル」文字列を一括結合したい

こんにちは 前回、文字列を一括分割(区切り位置)する方法を投稿いたしましたが、今回はその逆です A列に元データを用意いたしました B1セルへ "東京都" の文言を先頭へ追記した文字列を入力 B1セルを選択して Ctrl + E を実行 次は2列元データを用意いたし... -

「Excel – 区切り位置」文字列を一括分割したい/一括文字列化したい

こんにちは 文字列を一括で分割したい場合は、「区切り位置」操作で可能です 対象範囲(A1:A4セル)を選択 データタブの区切り位置をクリック スペースによって右または左に揃えられた固定長フィールドのデータをチェック 次へをクリック 区切りたい箇所でク... -

「Excel – 値のみ貼付・書式のみ貼付」罫線や書式を滅茶苦茶にしない

こんにちは Excelでコピペ(Ctrl + C , V)を多用すると罫線や書式がめちゃくちゃで汚くなります 私はコピペをほぼ使用しません 値のみ貼付か書式のみ貼付を使うのが基本です 罫線、セル書式が異なる2つの表間でコピペをすると想定し説明いたします 通常のコ... -

「Excel – ショートカット」よく使うどころか絶対使うショートカット

Excelで絶対に使うショートカットを紹介いたします コピー Ctrl + C A1セル選択して実行 ぺースト Ctrl + V B1セル選択して実行 元に戻す Ctrl + Z A1セルの色を変更※ショートカットではございません 元に戻す Ctrl + Z 同じことをする Ctrl + Y 同じこと... -

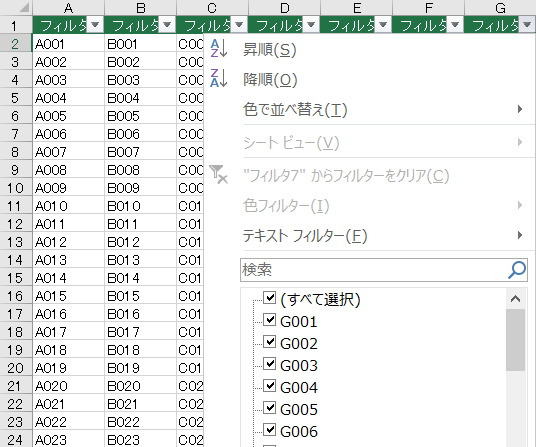

「Excel – VBA」可視セルへナンバリング

こんにちは ECサイトの倉庫ピッキング、PCキッティングなどの案件では如何に機械的に効率化、ミス防止、コスト削減するのかが基本中の基本だと存じます スキームに沿ってフローを確立し、最後に業務ツールを整備します 誰が作業員であっても高品質の作業に...

12