情報セキュリティ10大脅威 2021

こんにちは

IPAが公開している「情報セキュリティ10大脅威 2021」より組織編1-10位を以下に抜粋。

引用元:独立行政法人 情報処理推進機構(IPA)

・情報セキュリティ10大脅威 2021

https://www.ipa.go.jp/security/vuln/10threats2021.html

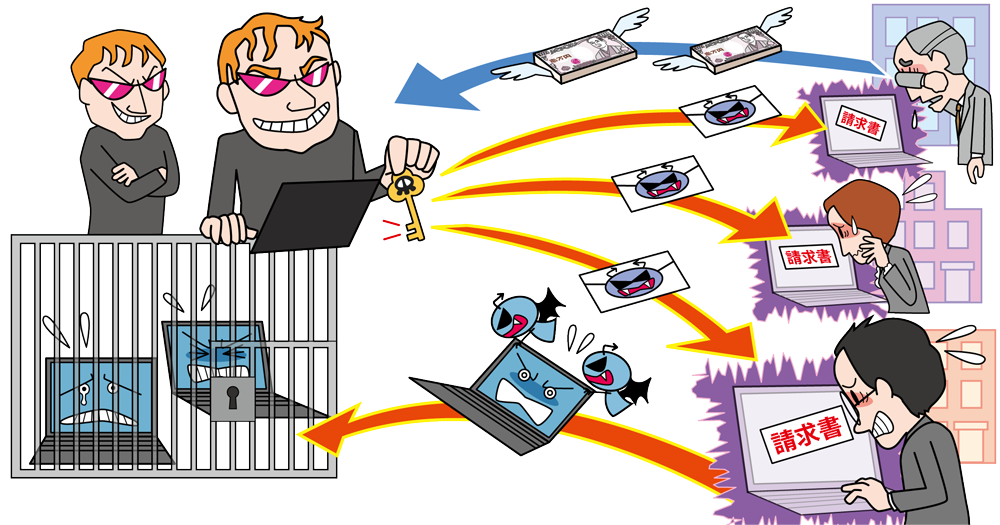

第1位 ランサムウェアによる被害

“ランサムウェアとはウイルスの一種で、PCやサーバー、スマートフォンがこのウイルスに感染すると、保存されているデータが暗号化されて利用できなくなったり、画面がロックされて端末が利用できなくなったりする。

そしてそれを復旧することと引き換えに金銭を要求される等の被害が発生する。

また、データの暴露を行うと脅迫され、金銭の支払い有無にかかわらず、データが暴露されてしまったケースが近年発生している。”

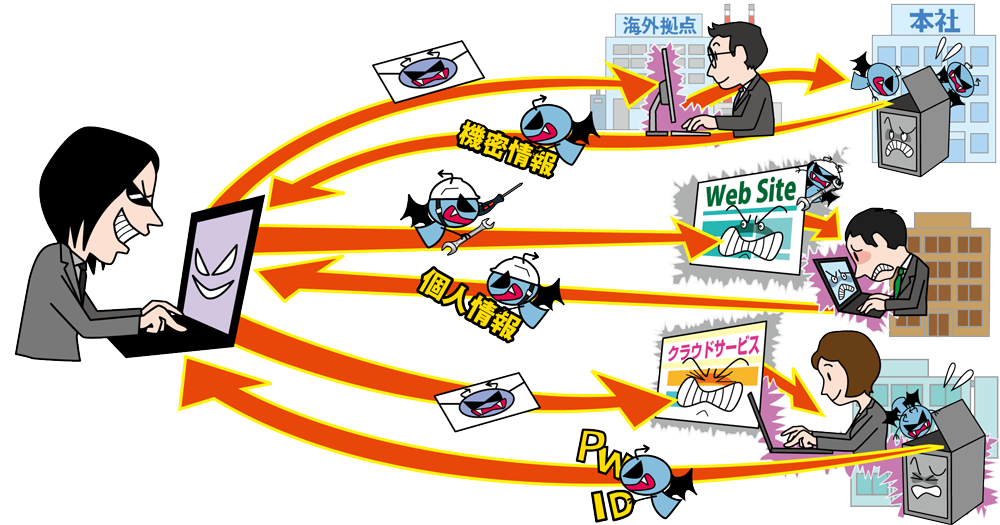

第2位 標的型攻撃による機密情報の窃取

“企業や民間団体そして官公庁等、特定の組織から機密情報等を窃取することを目的とした標的型攻撃が継続して発生している。

攻撃者は新型コロナウイルスの感染拡大による社会の変化や、それに伴うテレワークへの移行という過渡期に便乗し、状況に応じた巧みな手口で金銭や機密情報等を窃取する。”

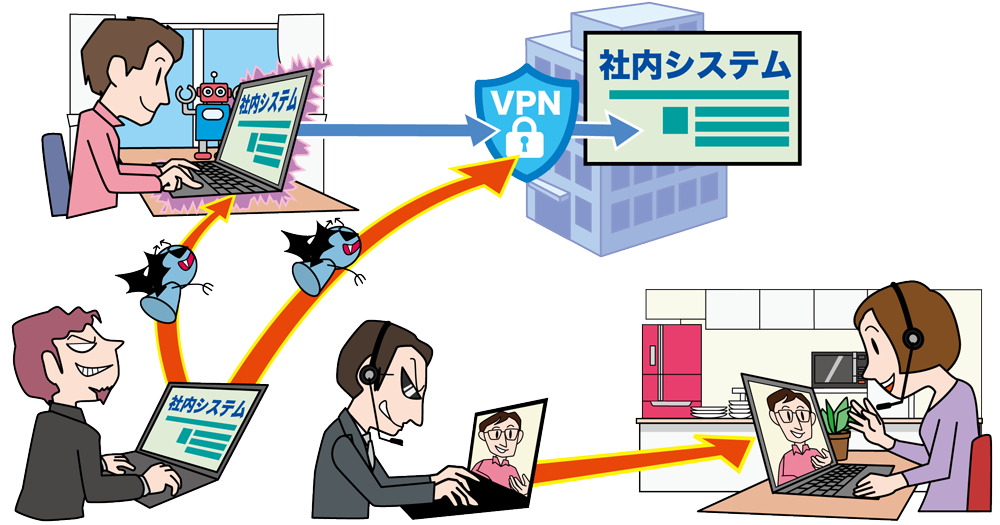

第3位 テレワーク等のニューノーマルな働き方を狙った攻撃

“2020年は新型コロナウイルス感染症 (COVID-19)の世界的な蔓延に伴い、政府機関から感染症対策の一環として日本の組織に対してニューノーマルな働き方の一つであるテレワークが推奨された。

組織のテレワークへの移行に伴いウェブ会議サービスやVPN等の本格的な活用が始まった中、それらを狙った攻撃が行われている。”

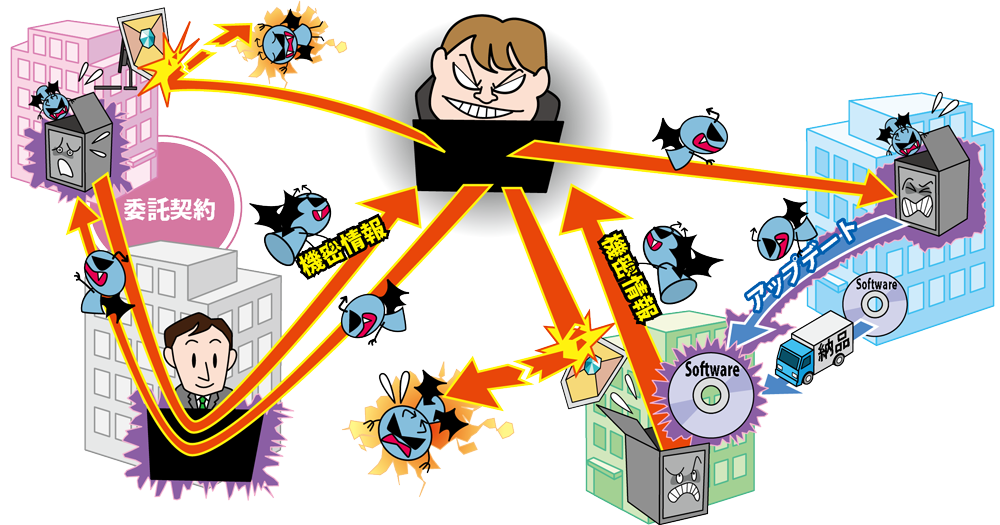

第4位 サプライチェーンの弱点を悪用した攻撃

“原材料や部品の調達、製造、在庫管理、物流、販売までの一連の商流、およびこの商流に関わる複数の組織群をサプライチェーンと呼ぶ。

このサプライチェーンの関係性を悪用し、セキュリティ対策の強固な企業を直接攻撃するのではなく、その企業が構成するサプライチェーンのセキュリティが脆弱な取引先等を標的とする手口がある。

取引先が攻撃されると取引先が保有する企業の機密情報が漏えいしたり、取引先を足掛かりとされ、本来の標的である企業が攻撃を受けたりする被害が発生する。”

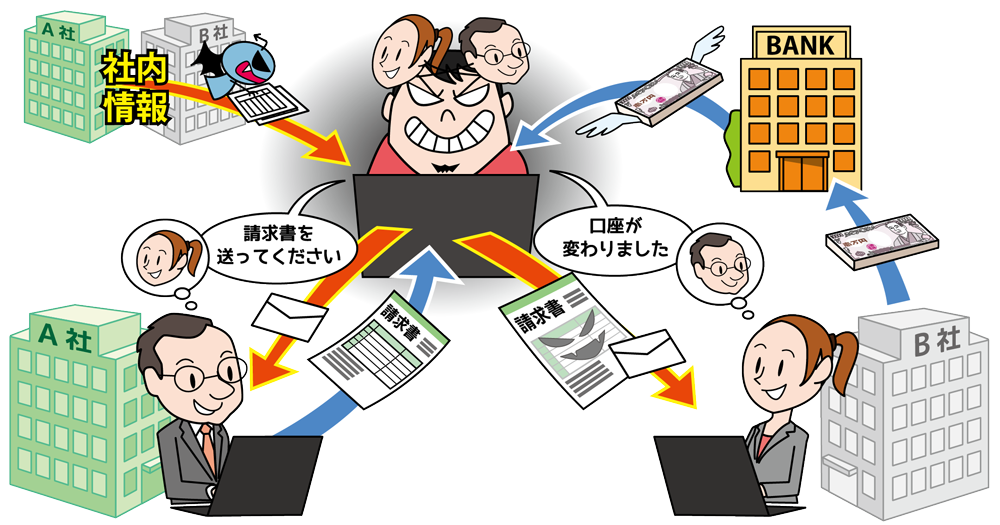

第5位 ビジネスメール詐欺による金銭被害

“ビジネスメール詐欺(Business E-mail Compromise:BEC)は、巧妙な騙しの手口を駆使した偽のメールを組織・企業に送り付け、従業員を騙して送金取引に関わる資金を詐取する等の金銭被害をもたらすサイバー攻撃である。

2020年は新型コロナウイルス感染症(COVID-19)に関する内容が含まれたビジネスメール詐欺が確認されている。”

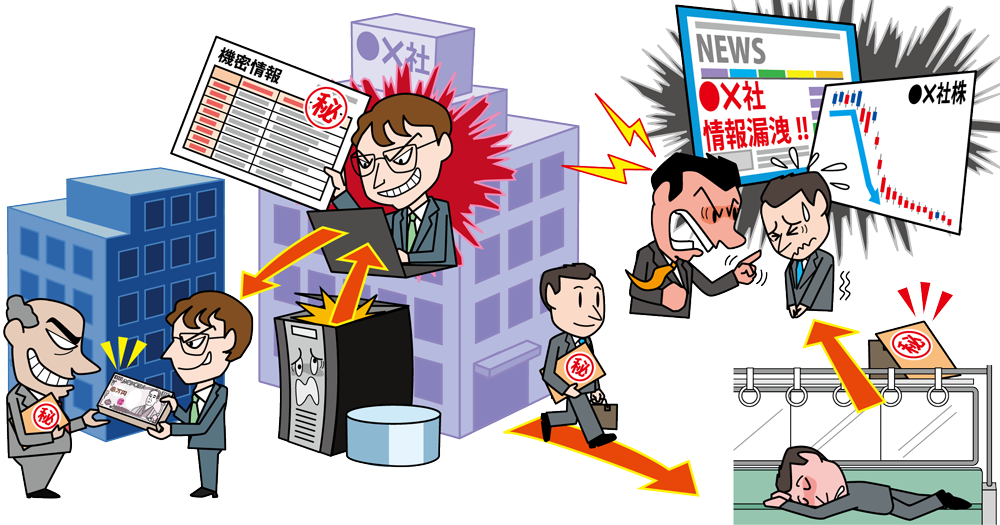

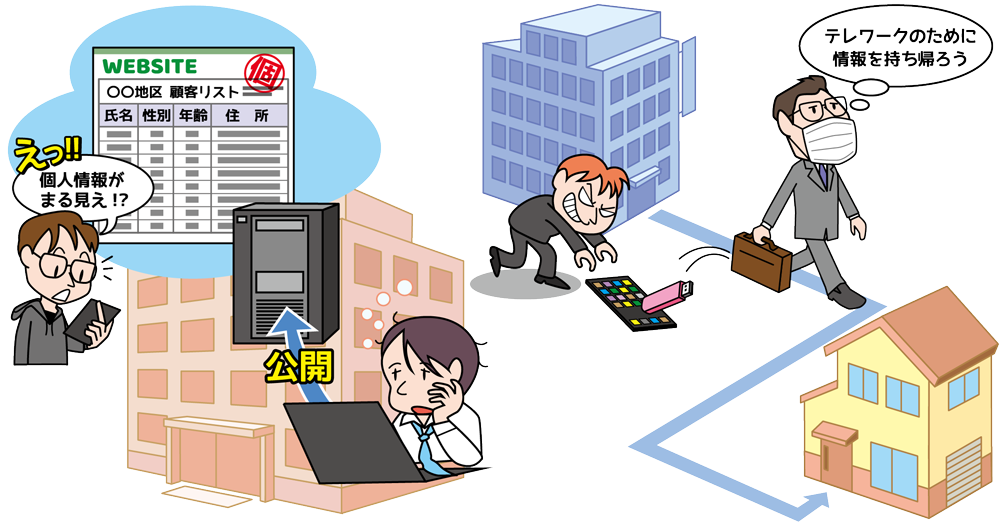

第6位 内部不正による情報漏えい

“組織に勤務する従業員や元従業員等の組織関係者による機密情報の持ち出しや悪用等の不正行為が発生している。

また、組織内における情報管理のルールを守らずに情報を持ち出し、紛失、情報漏えいにつながるケースも散見される。

組織関係者による不正行為は、組織の社会的信用の失墜、損害賠償による経済的損失により、組織に多大な損害を与える。”

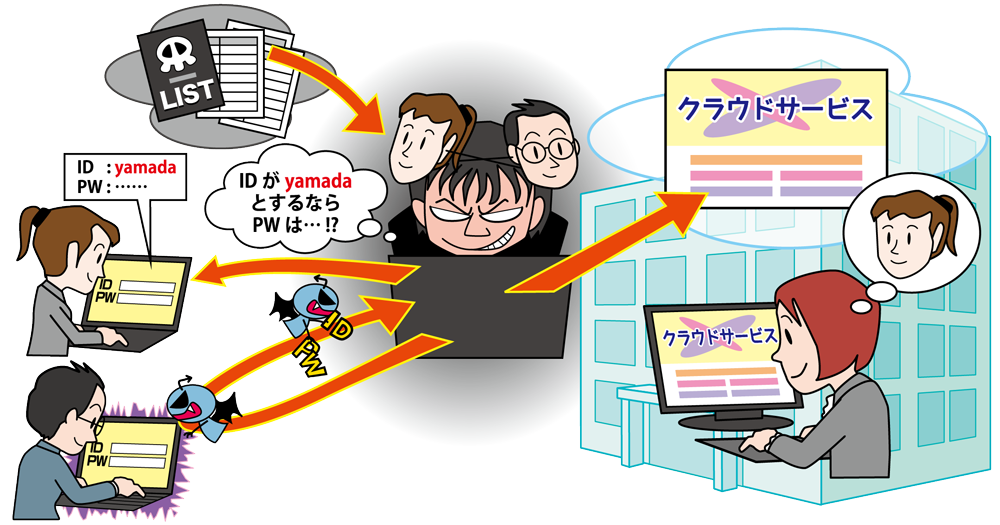

第8位 インターネット上のサービスへの不正ログイン

“組織が利用している、または提供しているインターネットサービスに対して不正ログインが行われ、顧客情報やサービス利用者の個人情報等が窃取されたり、不正に操作されたりする被害が発生している。

不正に入手されたIDとパスワードを使われ、正規の経路でログインされた場合、そのアクセスが正規のアクセスなのか不正アクセスなのか判断することは難しく、知らぬ間に被害が拡大してしまうおそれがある。”

第9位 不注意による情報漏えい等の被害

“組織において、情報管理体制の不備や情報リテラシーの不足等が原因となり、個人情報や機密情報を漏えいさせてしまう事例が2020年も引き続き多く見られた。

特にテレワークの導入等で働く環境が変化している今、状況に応じた対策が求められる。”

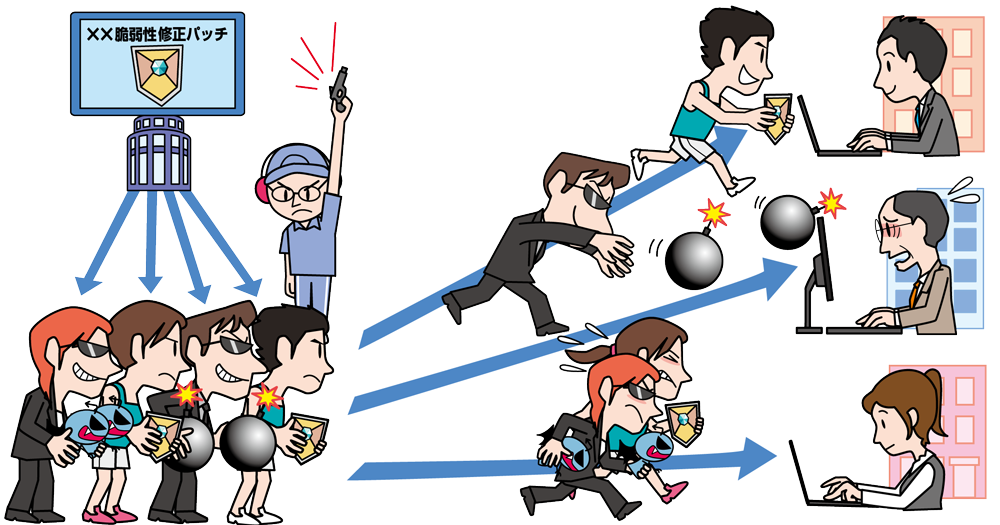

第10位 脆弱性対策情報の公開に伴う悪用増加

“ソフトウェアの脆弱性対策情報の公開は、脆弱性の脅威や対策情報を広く呼び掛けられるメリットがある。

一方、その情報を攻撃者に悪用され、当該ソフトウェアに対する脆弱性対策を行っていないシステムを狙った攻撃が行われている。

近年では脆弱性情報の公開後、攻撃コードが流通し、攻撃が本格化するまでの時間が短くなっている。”

第7位は “予期せぬIT基盤の障害に伴う業務停止” だったのですが、画像が表示できずでしたので興味がある方はIPAサイトで確認ください、リンクはページ上部へ記載しております。

“第1位 ランサムウェアによる被害” はEmotetが記憶に新しいです。

ランサムと言えばカプコン社が被害にあい、身代金を払わない選択をとり個人情報流出していたことも記憶に新しいです。

日本国内の話からEEAに話を変えますが、GDPRに則った場合、被害にあった法人のセキュリティ体制が甘く、個人情報の暗号化もしていないとなると、この被害にあった法人は制裁対象になることに注意です。

“第3位 テレワーク等のニューノーマルな働き方を狙った攻撃” これはそりゃそうだろうなと存じます。

悪意をもった者達は、これが現在1番簡単に情報を盗める狙い目と思っているに違いありません。

“第4位 サプライチェーンの弱点を悪用した攻撃” についてはセキュリティ意識、体制が整っている会社に委託するようにしましょう。

例えば当社です!

“第5位 ビジネスメール詐欺による金銭被害” は簡単です、情報システム部の方に怪しいドメインをブロックするよう伝えてください。

あなたのコーポレートサイトにある問合せフォームを使用して送ってくるようであればIPブロックしてサイトアクセスできないようにするよう担当へ伝えてください。

“第7位 予期せぬIT基盤の障害に伴う業務停止” は冗長性を持たせましょう。

“第8位 インターネット上のサービスへの不正ログイン” はIDおよびPWの定期変更やアカウントロック、各種フィルタで防ぎましょう。

“第9位 不注意による情報漏えい等の被害” は業務ルールの徹底および、セキュリティ管理者によるデバイスのリモート管理で防ぎましょう。

“第6位 内部不正による情報漏えい・第10位 脆弱性対策情報の公開に伴う悪用増加” は社内の人間においても、知らなかったことを知ると悪意の誘発や脆弱性の露見に繋がるのではないかと考えます。

リスク分析表などは一般社員には閲覧させないべきでしょう。

IPAが対策に関しても公表しています。

リンクはこちら